J’ai beau connaître composer depuis quelques années, j’en apprend encore aujourd’hui.

Composer, l’outil de gestion de dépendances PHP, a introduit une fonctionnalité essentielle pour la sécurité : l’audit des packages. Dans cet article, nous explorerons en détail ce qu’est l’audit des packages, comment l’utiliser et pourquoi il est crucial pour la sécurité de vos projets.

Qu’est-ce que l’audit des packages ?

L’audit des packages est un processus qui permet de détecter les vulnérabilités de sécurité dans les dépendances de votre projet. Lorsque vous utilisez des packages tiers (comme des bibliothèques ou des frameworks), il est essentiel de s’assurer qu’ils ne contiennent pas de failles de sécurité connues. C’est là que l’audit des packages entre en jeu.

Comment fonctionne l’audit des packages avec Composer ?

- Vérification automatique lors de l’installation et de la mise à jour :

- Depuis Composer 2.4, chaque fois que vous installez ou mettez à jour un package, Composer vérifie automatiquement les versions installées et les nouvelles versions à la recherche de vulnérabilités connues.

- Si une version vulnérable est détectée, Composer affiche un avertissement.

- Commande

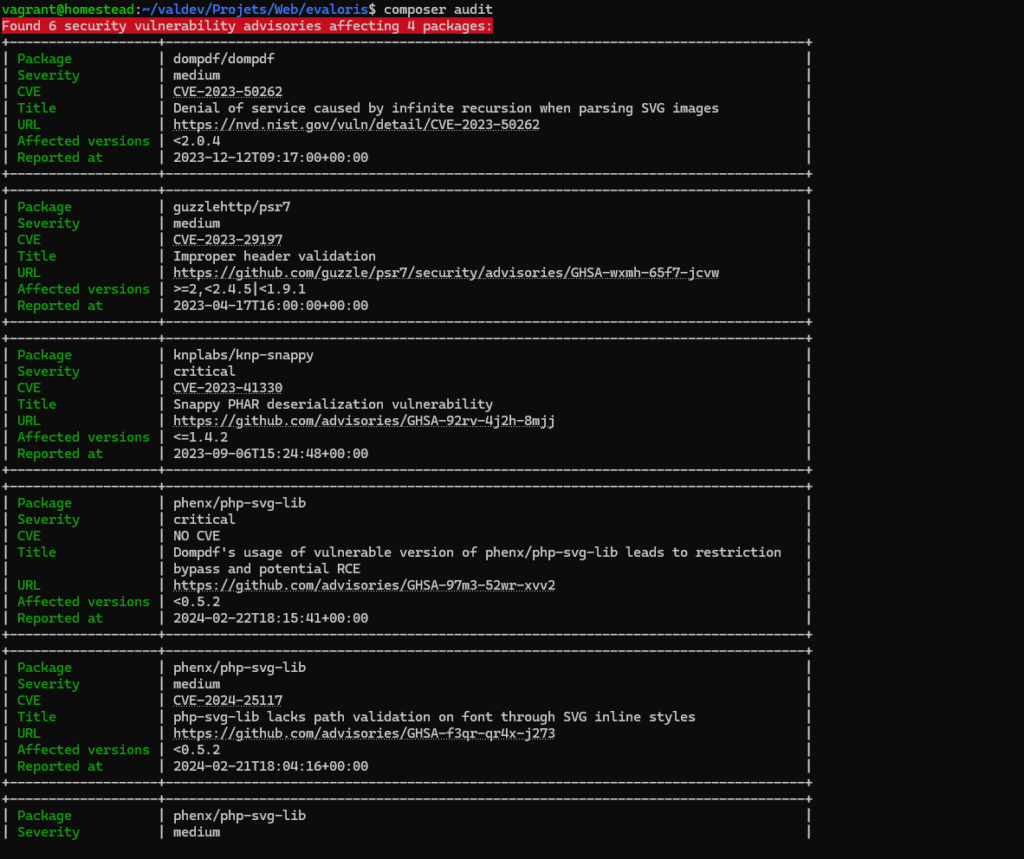

composer audit:- La commande

composer auditvous permet de lister les vulnérabilités de sécurité signalées pour les versions actuellement installées des packages. - Elle affiche les informations suivantes :

- Nom du package

- Identifiant CVE

- Titre de l’avis de sécurité

- Lien vers l’avis de sécurité

- Plage(s) de versions affectées

- Date de publication de l’avis

- La commande

- Formats de sortie personnalisables :

- Vous pouvez spécifier le format de sortie pour les vulnérabilités détectées en utilisant l’option

--audit-format. - Formats pris en charge :

table,plain,jsonetsummary.

- Vous pouvez spécifier le format de sortie pour les vulnérabilités détectées en utilisant l’option

- Utilisation en CI/CD :

- Les pipelines CI/CD peuvent exécuter

composer auditpour s’assurer qu’il n’y a pas de vulnérabilités connues avant de déployer l’application.

- Les pipelines CI/CD peuvent exécuter

Exemple d’utilisation

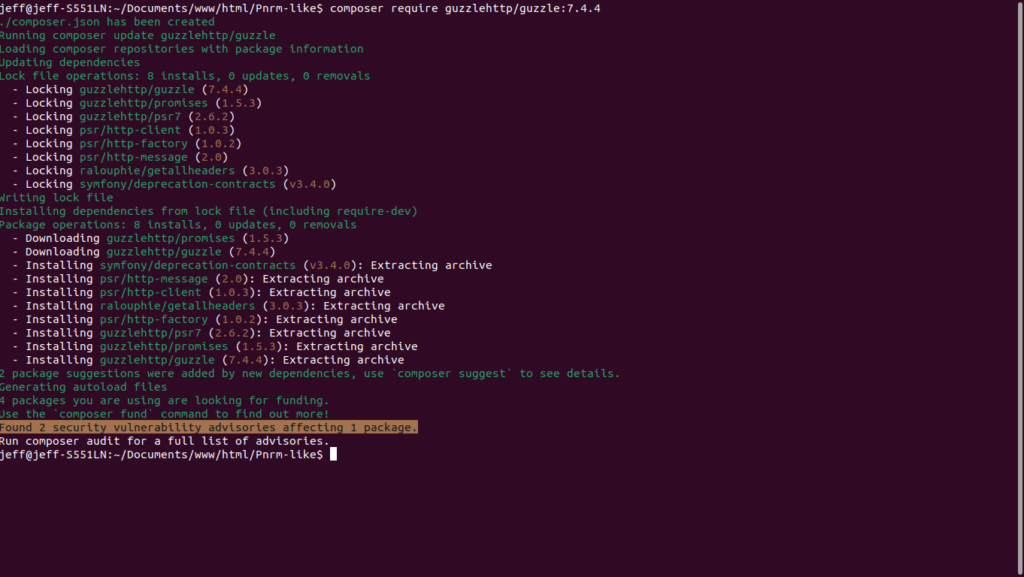

Supposons que vous souhaitiez installer une version vulnérable de Guzzle (par exemple, la version 7.4.4). Voici comment Composer réagit :

Composer installe le package, mais affiche un avertissement concernant la vulnérabilité détectée.

Conclusion

L’audit des packages avec Composer est un outil puissant pour renforcer la sécurité de vos projets PHP. Utilisez-le régulièrement pour vous assurer que vos dépendances sont à l’abri des vulnérabilités connues. Voici quelques conseils pour une utilisation efficace :

- Mettez à jour vos packages : Lorsqu’une vulnérabilité est corrigée dans une nouvelle version d’un package, assurez-vous de mettre à jour votre projet pour bénéficier de la correction.

- Surveillez les alertes de sécurité : Abonnez-vous aux notifications de sécurité pour les packages que vous utilisez. Ainsi, vous serez informé rapidement des nouvelles vulnérabilités.

- Vérifiez les dépendances de vos dépendances : Les packages que vous installez peuvent eux-mêmes avoir des dépendances. Assurez-vous que ces dépendances sont également sécurisées.

- Utilisez des outils complémentaires : En plus de Composer, explorez d’autres outils d’analyse statique et dynamique pour renforcer la sécurité de votre code.

En appliquant ces bonnes pratiques, vous contribuerez à protéger vos applications PHP contre les menaces potentielles. N’oubliez pas que la sécurité est l’affaire de tous, et chaque petit geste compte !

Pour finir, voici le lien de la documentation de composer.